【保坂範和/KPMGコンサルティングテクノロジーリスクサービス・シニアマネジャー】

重要インフラを狙ったサイバー攻撃が世界的に増加しており、国内でもランサムウェア攻撃が顕在化している。進化する脅威に組織はどう備えるべきか―。OTセキュリティーについて専門家が解説する。

産業用途向けIoT(IIoT)による操業の最適化は、制御運用技術(OT)環境のデジタル化を加速した。一方、情報技術(IT)とOTのネットワークが相互接続されたことで、攻撃リスクが高まっている。近年、特にネットワーク技術の活用が進むエネルギー、製造、医療などがランサムウェアの標的になることが増えている。

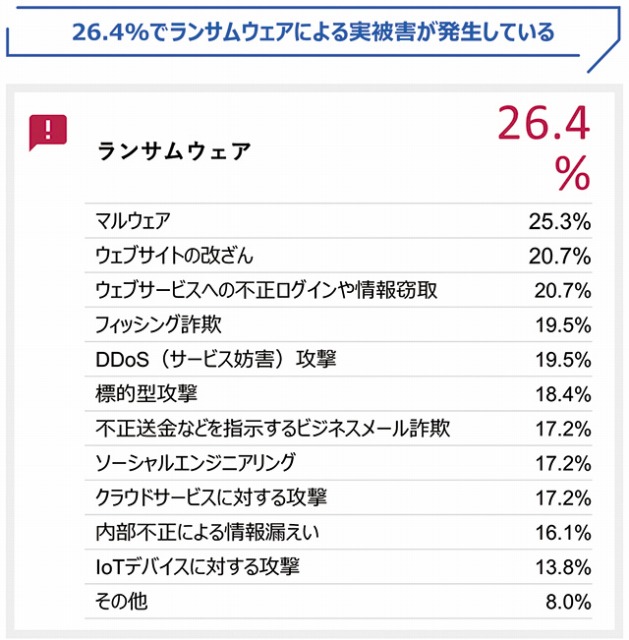

KPMGコンサルティングがKPMG FASと共同で行った「サイバーセキュリティーサーベイ2022」の調査結果では、30・5%の企業が過去1年間にサイバーインシデントや不正な侵入の痕跡を確認したと回答。被害を受けた攻撃の種類はランサムウェアがトップで、26・4%の企業が被害を受けたと回答している。さらに、被害を受けた企業の約3割で経済的な損失やシステムの遅延・中断が発生している。

今年3月には「Emotet」と呼ばれるマルウェアによる感染被害が2020年の感染ピーク時の約5倍以上に急増。感染した国内組織から別の国内組織に対するメール配信が増えたことで、JPCERTコーディネーションセンターから注意喚起が出された。

OTセキュリティーを推進していくための人、モノ、金、時間のリソース不足に多くの企業が苦しんでいる。解消には経営層の理解とサポートが不可欠となる。経営者が適切にOTセキュリティーを経営課題として認識することが肝要だ。組織として取り組むことが円滑に推進していくための重要な要素となる。

重要な七つの取り組み まず必要な対策の可視化を

OTセキュリティーでは、①組織が備えるセキュリティー機能の現状把握、②最新の保有資産の把握、③OT環境と企業ネットワークとの接続把握とコントロール、④OT環境への安全的なリモートアクセスの確立、⑤バックアップ管理方針と手段の確立、⑥OT環境へのセキュリティーパッチの適用方針の検討、⑦インシデント監視の確立―の七つのチャレンジが重要だ。

①組織全体のOTセキュリティーの現状課題と、ビジネスの継続性の観点で必要な対策を可視化することで、サイバーセキュリティーに取り組む意義を整理できる。また、経営層に必要な意思決定を訴求できる。

②最新の資産情報を作成することは、OT環境の全体像を把握し、脅威に対して脆弱な資産を明確にするために不可欠である。その上で、ビジネスインパクト分析を通じて、重要な資産にどのようなセキュリティー対策を施すべきか、また、OT環境の特殊性によってパッチ適用などの一般的なセキュリティー対策が施せない場合は、その他の対策でリスクを低減できないかを具体的に検討することが重要である。OT環境は一般的にマルチベンダーで構築されている。そのため、手動による資産の識別が難しく、ツールによる自動識別が有効だ。構成管理データベースまたは資産管理ソフトウェアと組み合わせることで、保有資産の最新化に役立つ。

③ネットワークをセグメンテーションすることで、ランサムウェアの拡散範囲を制限することができる。OTネットワークのセグメンテーションのベストプラクティクスに「Purdueモデル」がある。システムを階層ごとに区分するためには、ネットワーク上のITとOTそれぞれの資産、接続関係、通信プロトコル、インターフェースを把握しておく必要がある。多くの侵入検知システム(IDS)には、これらを識別する便利な機能があり、活用できる。

④アフターコロナでは、遠隔地から資産の保守と修復を可能とする安全なリモートアクセスの確立が不可欠である。一般的なリモートアクセスの種類には、リモートデスクトップ(RDP)と仮想専用線(VPN)があるが、どちらも攻撃対象になる危険がある。

⑤セキュリティー対策を実施していたとしても、ランサムウェアがOTネットワークに侵入することを完全に防ぐことは難しい。ランサムウェアに感染した重要資産をリカバリーする場合は、バックアップから復元する必要がある。まずは、バックアップが必要となる重要な資産の見極めを行う。そして、システムがネットワークに接続しているのか、ネットから独立しているかを把握することもバックアップ方法を検討する上で必要だ。

⑥24時間365日の連続稼働が求められるOT環境にとって、セキュリティーパッチの適用は悩みの種だ。パッチを適用する際は、まずビジネスインパクト分析を通じて資産の重要度とリスクを認識することが肝心である。重要度が高いと判断された資産には、パッチを適用する周期を可能な限り短くする。一方で重要度が低い資産にはメンテナンス時にパッチを適用するなど合理的に判断すべきだ。

⑦ランサムウェアからOT環境を保護するためには、早期検出が重要だ。IDSに代表されるネットワークトラフィックを検査・監視するツールは、ランサムウェアなどを検出するのに役立つ。さらに、セキュリティーログを統合的に分析するシステム(SIEM)と連携することにより、ランサムウェア攻撃を早期に検出できる。

完全に防ぐことは困難 成熟度向上を継続的に

サイバーセキュリティー機能を有する組織でも、絶えず進化する脅威を完全に防ぐことはできない。このため重要インフラに携わる企業は、OT環境におけるサイバーセキュリティー機能を確立した上で、その成熟度を向上させていく継続的な取り組みが必要だ。さらに、重大な影響を与えるインシデントの発生を想定し、発生後の対応を整備しておくことも欠かせない。緊急事態を想定した準備や訓練を定期的に実施することで、脅威による被害を最小限に抑えさせ回復を早めることが求められる。